정답은 무엇인가

라고 물어온다.

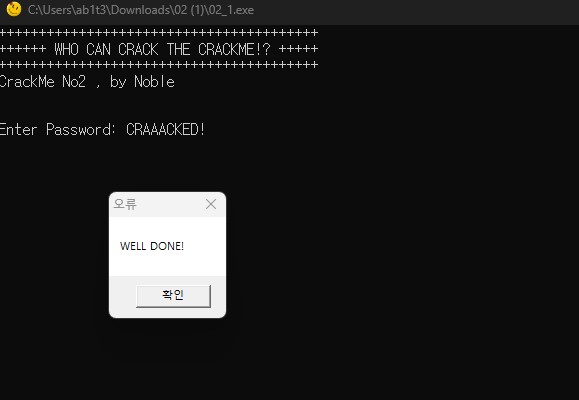

프로그램 실행화면

IDA에 올리니 디컴파일못하겠다고 칭얼거려.. x32Dbg에 올려보자

x32Dbg

문자열을 찾아주고 밑에 call 부분은 printf 겠쥬?

안으로 타고들어오니 401e95 부분에서 화면에 출력해주는 군요

402010 은 scanf 호출 부분입니다.

402010에 브레이크포인트를 걸고 진행하니 바로 꺼져버리는군요.

그래서 바로 밑인 004012d7에 브레이크포인트를 걸고 진행했습니다.

Stepover로 진행하던도중 무한루프에 갇혀버려서

00401361 부분의 jne -> je로 바꿔주며 탈출했습니다.

그러다 call edx를 만나니 꺼져버리더군요.

BP를 걸고 따라 들어가봅시다.

한글자씩 비교하고 있었군요.

CRAAACKED! 를 넣어주면 성공

'Reverse Engineering > [CodeEngn] Advance RCE' 카테고리의 다른 글

| [Reversing] Advance RCE L01 (0) | 2024.07.04 |

|---|